Palantir: Kokain für Orwells 1984

Aus Mustern werden Ziele, aus Zielen Tote, so beschreibt die Bürgerrechtsorganisation Liberty Labs die algorithmische Logik von Palantir. Was im militärischen Kontext als 'Killchain' zur gezielten Tötung dient, kommt nun in deutschen Polizeibehörden zum Einsatz: Palantir Gotham.

Killchain in Bayern

Aus Mustern werden Ziele, aus Zielen Tote, so beschreibt die Bürgerrechtsorganisation Liberty Labs die algorithmische Logik von Palantir.[:] Was im militärischen Kontext als 'Killchain' zur gezielten Tötung dient, kommt nun in deutschen Polizeibehörden zum Einsatz: Palantir Gotham.

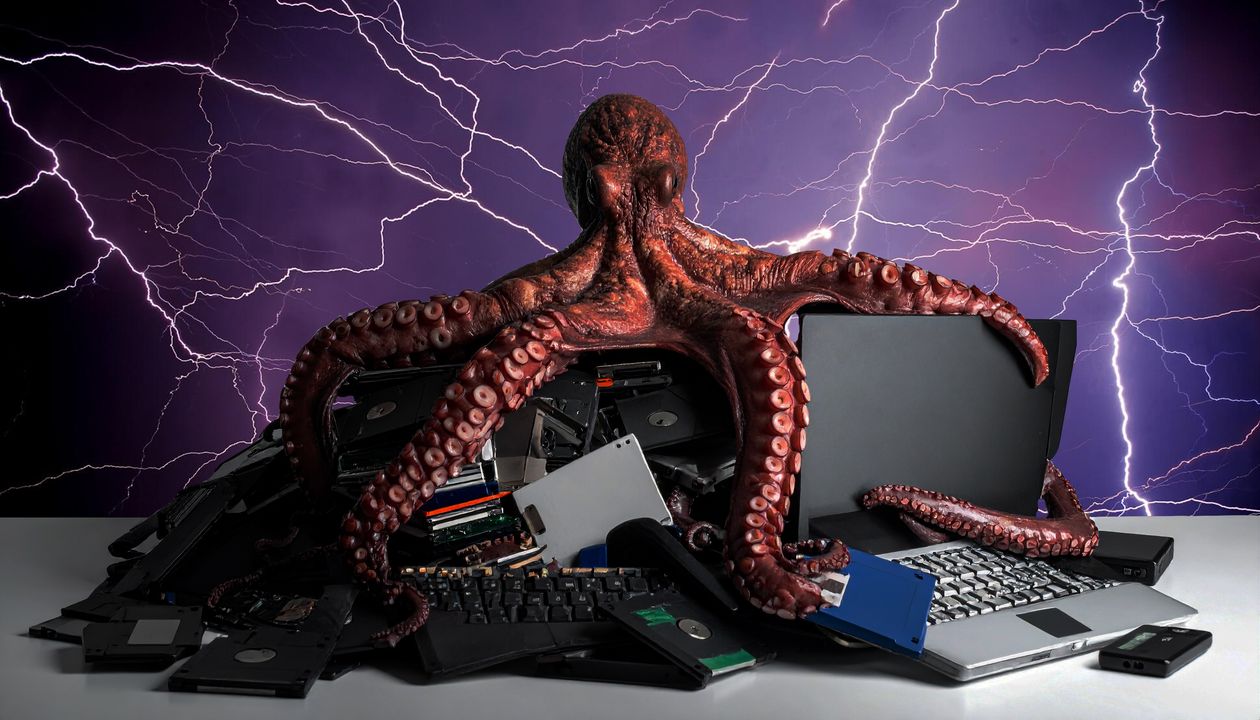

Palantir Gotham: Die Datenkrake

Palantir Technologies Inc. bietet mit seiner Plattform Gotham ein hochintegriertes Datenanalyse-System, das speziell für Strafverfolgungs- und Sicherheitsbehörden entwickelt wurde. Die technische Besonderheit liegt in der ETL-basierten (Extract, Transform, Load) Zusammenführung heterogener Datenquellen: Polizeiliche Fallbearbeitungssysteme, Verkehrsregister, Telekommunikationsdaten und öffentliche Register werden in eine semantische Ontologie überführt, die relationale, graphbasierte und zeitliche Analysen ermöglicht.

Klingt erstmal äußerst kompliziert, ist es aber eigentlich nicht. Wie Gotham funktioniert:

Die Software holt Daten aus verschiedenen Quellen.

Dies entspricht im Kern einem Knowledge-Discovery-in-Databases-(KDD)-Prozess, bei dem Rohdaten durch Bereinigung, Transformation und Data-Mining-Algorithmen, einschließlich maschinellem Lernen, in operativ verwertbares Wissen umgewandelt werden. Die polizeiliche Attraktivität resultiert aus der Zusammenführung isolierter Datenlandschaften: Eine einzige Abfrage zu einer Verdachtsperson generiert nicht mehr nur einzelne Treffer aus einzelnen Datenbanken oder von einzelnen Behörden, sondern ein vernetztes Gesamtbild mit interaktiven Visualisierungen: Graphen (Personen als Knoten, Beziehungen als Kanten), Zeitleisten und Anomalie-Detektionen in Echtzeit.[:]

Laut Palantir ermöglicht die Software den Behörden „ihre rechtmäßig erhobenen Daten schneller und effektiver zu verarbeiten“.[:] Die Software stelle ein analytisches Werkzeug ohne autonome Entscheidungsfindung dar. Dennoch birgt die Plattform ein großes Risiko: Durch Abfragen und lernfähige Komponenten entstehen faktisch detaillierte Persönlichkeitsprofile, die das Grundrecht auf informationelle Selbstbestimmung tangieren.

Die verfassungsrechtliche Brisanz liegt in der Metapher der „Droge“: Behörden, die Gotham einsetzen, berichten von exponentiellen Effizienzgewinnen in der Fallbearbeitung, während zugleich eine faktische Abhängigkeit von einem System entsteht (Lock-in-Effekt), das ohne hinreichend präzise gesetzliche Grundlage massive Grundrechtseingriffe ermöglicht. Zudem besonders brisant in Anbetracht der politischen Lage: Palantir ist ein US-Unternhemen, unter anderem in der Anfangsphase finanziert durch Peter Thiel und In-Q-Tel. In-Q-Tel ist der Risikokapital-Investor US-Geheimdienste, insbesondere der CIA. Zwar ist In-Q-Tel inzwischen nach eigenen Angaben nicht mehr an Palantir beteiligt[:], ob wir hier den Fall der Schweizer Crypto AG[:] erneut erleben, bleibt damit offen.

VeRA: Bayerns „Gamechanger“

In Deutschland wird dabei eine angepasste Version von Gotham verwendet. Die „Verfahrensübergreifende Recherche- und Analysesystem“, kurz VeRA genannte Software wurde unter anderem von Bayern lizenziert. Auch NRW und Baden-Württemberg haben jeweils eine Version der Software implementiert.[:]

Der Bund Deutscher Kriminalbeamter (BDK) verteidigt das System vehement gegen öffentliche Kritik. Dirk Peglow, Vertreter des BDK, betont: „Das System hilft schnellstmöglich polizeiliche Ermittlungsergebnisse zu erzielen und das ist das Entscheidende für uns als Verband der Kriminalpolizei.“ Zugleich verwahrt er sich gegen eine Gleichsetzung mit Predictive Policing oder autonomer KI: „Vera bzw. Palantir mit ihrem System Gotham ist eben keine KI, es ist auch kein Predictive Policing, es ist kein OSINT- oder Datamining. Es gehen da in der öffentlichen Berichterstattung dazu so viele Begriffe durcheinander, die das System einfach nicht bietet.“[:] Auch NRW-Innenminister Herbert Reul zeigt sich überzeugt: „Ich finde, das ist das Vernünftigste, was wir jemals gemacht haben“, während Ermittler die Software als „Gamechanger“ loben.[:]

Die Einführung von VeRA erforderte weitreichende Änderungen des Bayerischen Polizeiaufgabengesetzes (PAG). Der Gesetzgeber musste nachträglich Rechtsgrundlagen schaffen, um die bereits eingekaufte und eingesetzte Technologie zu legitimieren.[:]

Die konkreten gesetzlichen Anpassungen umfassten:

- Erweiterte Befugnisse zur Datenverknüpfung: Das PAG wurde um Regelungen ergänzt, die die verfahrensübergreifende Verknüpfung polizeilicher Datenbestände explizit erlauben – allerdings unter dem Vorbehalt bestimmter Schwellenwerte (z.B. „erhebliche Straftaten“, „Gefahr für hochrangige Rechtsgüter“).

- Neue Eingriffsschwellen: Die Nutzung von VeRA soll grundsätzlich nur bei schweren Straftaten oder zur Abwehr erheblicher Gefahren zulässig sein. Die genaue Definition dieser Schwellen bleibt jedoch umstritten und wird von Kritikern als zu unbestimmt bemängelt.

- Protokollpflichten: Jede Abfrage in VeRA soll protokolliert und durch interne Kontrollinstanzen überprüfbar werden. Die praktische Umsetzung dieser Kontrolle ist allerdings intransparent.

Rechts- oder Überwachungsstaat?

Die Debatte um Palantir und VeRA ist weit mehr als ein technischer Streit über Polizeisoftware. Sie berührt den Kern der Frage, die seit den Terroranschlägen auf das World Trade Center westliche Demokratien umtreibt: Wo verläuft die Grenze zwischen legitimer Sicherheitsvorsorge und illegitimer Überwachung? Kann ein Rechtsstaat technologische Effizienz nutzen, ohne seine grundrechtlichen Fundamente zu untergraben und ist Freiheit mit Sicherheit vereinbar?

Die juristische Dimension: Karlsruhe als Schiedsrichter

Aus verfassungsrechtlicher Perspektive steht VeRA exemplarisch für den Konflikt zwischen zwei Verfassungsprinzipien: dem Schutzauftrag des Staates gegenüber seinen Bürgern und den Abwehrrechten der Bürger gegen den Staat.

Das Argument der Sicherheitsbehörden: Schutzpflicht als Legitimation

Die Befürworter von VeRA argumentieren entlang der Schutzpflichtdimension der Grundrechte: Der Staat sei nicht nur verpflichtet, Grundrechtseingriffe zu unterlassen, sondern auch, Bürger vor Gefahren zu schützen. Das Bundesverfassungsgericht hat diese Schutzpflicht in der Luftsicherheitsgesetz-Entscheidung (BVerfGE, Urteil vom 15. Februar 2006 - 1 BvR 357/05) und der Entscheidung zum Bundespolizeigesetz (BVerfGE, Urteil vom 1. Oktober 2024 - 1 BvR 1160/19) betont.

Bayerns Innenminister Herrmann formuliert dies politisch: „Die Software verkürzt die Reaktionszeit, erhöht die Präzision und ermöglicht es somit auch schneller, auf Bedrohungen zu reagieren“[:] Die Verhinderung eines Terroranschlags wiege schwerer als abstrakte Datenschutzbedenken. Solange VeRA nur bei schweren Straftaten eingesetzt werde und Zugriffe protokolliert würden, bewege man sich im verfassungsrechtlich Zulässigen.

Das Gegenargument der Grundrechtsverteidiger: Aus Angst zur Massenüberwachung

Die Gegenseite argumentiert entlang der Eingriffsintensität und strukturellen Überwachungsgefahr. Zu Recht wird auf die Rechtsprechung des Bundesverfassungsgerichts zur Vorratsdatenspeicherung, (BVerfGE, Urteil vom 2. März 2010 - 1 BvR 256/08; 1 BvR 263/08; 1 BvR 586/08), zum BKA-Gesetz (BVerfGE, Urteil vom 1. Oktober 2024 - 1 BvR 1160/19) und zur Online-Durchsuchung (BVerfGE, Urteil vom 27. Februar 2008 - 1 BvR 370/07; 1 BvR 595/07) verwiesen, die stets enge Grenzen für verdachtsunabhängige Datenverarbeitung gezogen hat.

Federführend beim Diskurs ist unter anderem die Gesellschaft für Freiheitsrechte (GFF) sowie akademische Gruppen (zum Beispiel bereits gegen die PAG-Reform 2018).

Die GFF argumentiert beispielsweise in ihrer Verfassungsbeschwerde: Mit Palantir schaffe der Staat eine präventive Totalerfassung, die nicht durch Einzelmaßnahmen, sondern durch die Möglichkeit der jederzeitigen Verknüpfung aller verfügbaren Daten ermöglicht. Dies verstoße gegen das Verbot der Vorratsdatenspeicherung und gegen das vom Bundesverfassungsgericht entwickelte Recht auf Vertraulichkeit und Integrität informationstechnischer Systeme. Das System ermöglicht es technisch, die Grenzen der einbezogenen Daten jederzeit beliebig zu verschieben.[:] Und was möglich ist, wird möglicherweise auch irgendwann genutzt.

„Kontaktpersonen": Wenn Unbeteiligte ins Raster geraten

Ein besonders grundrechtskritischer Aspekt von VeRA liegt in der systemimmanenten Erfassung Unbeteiligter. Die graphbasierte Analysemethode von Palantir funktioniert nach dem Prinzip der Beziehungsnetzwerke: Ausgehend von einer Zielperson werden automatisch alle Kontakte, Verbindungen und gemeinsamen Merkmale visualisiert. Dies führt zwangsläufig dazu, dass auch Personen in die Datenbank gelangen, die keinerlei strafrechtliche Relevanz haben. Zum Beispiel, wenn sie sich lediglich im sozialen oder beruflichen Umfeld einer verdächtigen Person befinden.

Besonders problematisch wird dies bei Berufsgruppen mit Kontakt zu Straffälligen: Sozialarbeiter, die Bewährungshilfe leisten, Streetworker in der Drogenprävention, Anwälte, die Beschuldigte verteidigen, Therapeuten, Ärzte oder auch Journalisten, die investigativ im Kriminalmilieu recherchieren. Alle diese Personen erscheinen in VeRA-Analysen als „Knotenpunkte“ in Netzwerken, ohne dass zwischen legitimen beruflichen Kontakten und kriminellen Beziehungen differenziert würde.

Diese ungefilterte Kontaktschuld-Logik verstößt gegen fundamentale Rechtsprinzipien: Zeugnisverweigerungsrechte (§§ 52-53a StPO) werden faktisch entwertet, wenn privilegierte Berufsgeheimnisträger algorithmisch als Verdächtige behandelt werden. Das Trennungsgebot zwischen Polizei und Geheimdiensten erodiert, wenn präventive Sozialarbeit und nachrichtendienstliche Observation faktisch verschmelzen. Das Verbot der Gesinnungsschnüffelei (BVerfGE, Urteil vom 15. Dezember 1983 - 1 BvR 209/83 u.a.) wird unterlaufen, wenn nicht Taten, sondern bloße Kontakte zur Grundlage von Verdachtsmomenten werden.

Besonders perfide: Die Betroffenen erfahren in der Regel nicht, dass sie in VeRA erfasst sind. Der Sozialarbeiter weiß nicht, dass sein Name neben Bandenmitgliedern auftaucht, der Anwalt erfährt nicht, dass seine Mandantenbeziehungen als „Netzwerk“ interpretiert werden. Eine Richtigstellung oder Rechtfertigung ist unmöglich. Die digitale Stigmatisierung geschieht im Verborgenen.[:]

Die Konsequenz: Wer beruflich oder ehrenamtlich mit Straffälligen arbeitet, wird zum Sicherheitsrisiko im eigenen Datenprofil, ohne es zu wissen, ohne sich wehren zu können. Dies ist nicht nur rechtsstaatlich bedenklich, sondern untergräbt aktiv die soziale Reintegration und die Funktionsfähigkeit der Strafrechtspflege.

US-Abhängigkeit als Sicherheitsrisiko

Ein weiterer Diskursstrang betrifft die technologische Souveränität: VeRA basiert auf Software des US-Unternehmens Palantir, das enge Verbindungen zu US-Geheimdiensten und zum Militär unterhält. Der überzeugte Europäer muss fragen: Kann ein demokratischer Rechtsstaat seine sensibelsten Polizeidaten einem ausländischen Konzern anvertrauen?

Volt-Rechtsexperte und Landtagskandidat Jeremy Ben Zimmermann aus Baden-Württemberg kritisiert: „Wer heute Palantir installiert, entscheidet nicht für eine Übergangszeit – sondern für Jahrzehnte“[:]. Auch die Grünen fordern eine europäische Alternative: „Wir brauchen so schnell wie möglich eine eigenständige, souveräne, resiliente Lösung – made in Baden-Württemberg oder in der EU.“[:]

Zwar betonen die Länder, dass Daten auf deutschen Servern gespeichert würden. Der Zugriff sei ausreichend abgesichert.[:] Doch die Software selbst, ihre Algorithmen, bleiben in der Hand von Palantir.

Die Behauptung, deutsche Datensouveränität sei durch Hosting auf inländischen Servern gesichert, ignoriert fundamentale Prinzipien moderner Softwarearchitekturen. Entscheidend ist nicht, wo die Daten physisch liegen, sondern wer Zugriff auf die Verarbeitungslogik hat. Palantir Gotham ist keine Open-Source-Software, die transparent einsehbar und von deutschen Behörden kontrollierbar wäre. Vielmehr handelt es sich um proprietäre Software mit Closed-Source-Architektur.

Die technischen Realitäten:

- Software-Updates und Patches: Palantir liefert regelmäßig Updates, Security-Patches und Funktionserweiterungen. Diese werden zentral vom Unternehmen entwickelt und ausgerollt. Deutsche Behörden haben keine Möglichkeit, den Quellcode dieser Updates zu auditieren. Sie müssen darauf vertrauen, dass keine versteckten Zugriffsmöglichkeiten (sogenannte „Backdoors“) implementiert werden. Und selbst wenn, wäre die Frage, ob diese Backdoors gefunden werden würden.

- Administrative Zugriffsrechte: Für die Wartung und den technischen Support benötigt Palantir in der Regel administrative und physische Zugänge zum System. Selbst wenn vertraglich geregelt ist, dass diese Zugriffe protokolliert werden müssen, technisch besteht die Möglichkeit, dass Palantir-Mitarbeiter (oder durch Behördenanordnung: US-Geheimdienste) auf die Daten zugreifen könnten.

- Cloud-Act und extraterritoriale Jurisdiktion: Der US-amerikanische CLOUD Act (Clarifying Lawful Overseas Use of Data Act) von 2018 verpflichtet US-Unternehmen, auf Anordnung US-amerikanischer Behörden Daten herauszugeben. Das geschieht unabhängig davon, wo diese Daten gespeichert sind. Palantir unterliegt US-amerikanischer Jurisdiktion und müsste einer entsprechenden Anordnung Folge leisten, selbst wenn deutsche Polizeidaten auf Servern in München oder Frankfurt liegen.

- Verschlüsselung und Schlüsselverwaltung: Entscheidend ist, wer die Verschlüsselungsschlüssel kontrolliert. Wenn Palantir technisch in der Lage ist, verschlüsselte Daten zu entschlüsseln (weil das Schlüsselmanagement Teil der Software-Architektur ist), besteht faktisch Zugriffsmöglichkeit, völlig unabhängig vom Server-Standort.

- Metadaten und Telemetrie: Selbst wenn die eigentlichen Ermittlungsdaten nicht abfließen, kann die Software Meta-Informationen an Palantir übermitteln: Nutzungsmuster, Abfragehäufigkeiten, Performance-Daten. Diese Metadaten können bereits hochsensible Rückschlüsse auf Ermittlungsschwerpunkte ermöglichen.

Das Schrems-II-Dilemma: DSGVO vs. US-Zugriff

Der Europäische Gerichtshof (EuGH) hat in der Schrems-II-Entscheidung (C-311/18) festgestellt, dass die Übermittlung personenbezogener Daten in die USA problematisch ist, weil US-Überwachungsgesetze (insbesondere FISA Section 702) keinen hinreichenden Schutz für EU-Bürger bieten. Zwar werden bei VeRA keine Daten „übermittelt“, doch die faktische Zugriffsmöglichkeit eines US-Unternehmens besteht.

Die DSGVO verlangt in Art. 44 ff., dass bei Drittlandtransfer von Daten ein angemessenes Schutzniveau gewährleistet ist. Wenn Palantir technisch oder rechtlich (via CLOUD Act) Zugriff auf VeRA-Daten erlangen kann, ist dieses Schutzniveau fraglich, auch wenn die Server in Deutschland stehen.

Die Blackbox-Problematik: Keine technische Transparenz

Anders als bei Open-Source-Lösungen oder staatlich entwickelter Software fehlt bei Palantir jede Möglichkeit unabhängiger Sicherheitsaudits:

- Keine Code-Reviews: Deutsche Sicherheitsbehörden oder unabhängige IT-Experten können den Quellcode nicht einsehen.

- Keine unabhängigen Penetrationstests: Externe Sicherheitsforscher dürfen Palantir-Systeme nicht auf Schwachstellen testen.

- Keine Kontrolle über Algorithmen: Die Verknüpfungslogik ist proprietär. Niemand außerhalb von Palantir weiß genau, nach welchen Kriterien Beziehungsmuster erkannt werden.

Diese technische Intransparenz steht in direktem Widerspruch zu IT-Sicherheitsgrundsätzen öffentlicher Verwaltung, wie sie das BSI (Bundesamt für Sicherheit in der Informationstechnik) in seinen IT-Grundschutz-Katalogen fordert.[:]

Deutschland am Scheideweg

Das Bundesverfassungsgericht wird entscheiden müssen, ob diese beiden Optionen vereinbar sind, oder ob Deutschland sich für eine entscheiden muss. Die Antwort wird prägen, wie wir künftig leben: als Bürger eines Rechtsstaats oder Objekte eines Datenstaats.